현재 번역은 완벽하지 않습니다. 한국어로 문서 번역에 동참해주세요.

유저가 HTTPS로 제공되는 웹페이지에 방문하였을때 유저와 웹서버의 연결은 TLS로 암호화되어지며 따라]서 스니퍼와 중간공격자에게서 보호받을 수 있다.

HTTPS페이지가 몇몇 일반적인 HTTP를 포함한다면 연결은 단지 부분적으로 암호화된다: 비암호화된 컨텐츠는 스니퍼에서 접근가능하며 중간공격자에 의해 내용이 수정될 수 있다. 그러므로 연결은 더이상 안전하지 않다. 웹페이지가 이런 형태로 제공될때 그 페이지는 mixeed content 페이지라고 불린다.

Web Console

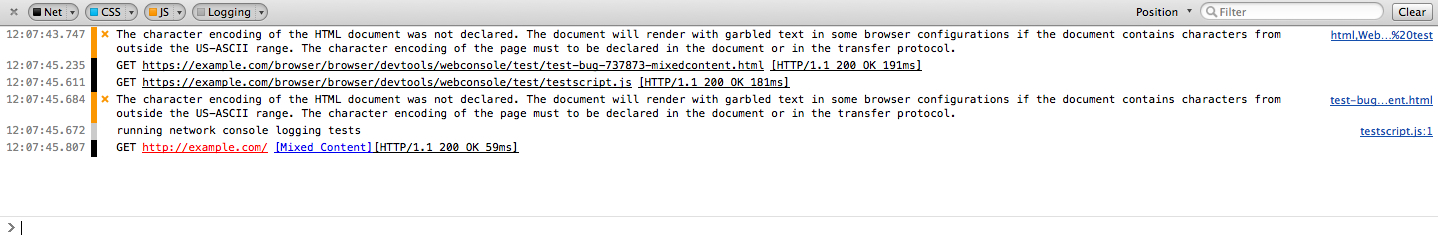

당신이 접속한 웹사이트의 페이지에서 mixed content이슈가 있다면 웹 콘솔은 mixed content 경고 메세지를 보여주며 이는 파이어폭스 버젼 16부터 시작되었습니다. HTTP를 통해 로딩되는 mixed content 리소느는 빨간색으로 표시되며 "mixed content"라는 글이 따라오며 이 글은 현재 보고계신 이 페이지로 연결됩니다.

이 에러를 수정하기 위해서 컨텐츠에 대한 HTTP요청이 없어져야 하며 해당 요청은 HTTPS를 통한 연결로 대체되어야 합니다. mixed content의 일반적인 경우는 자바스크립트, 스타일시트, 이미지, 비디오, 그리고 다른 미디어 파일들입니다.

파이어폭스 버젼23부터 Mixed active content는 기본적으로 거부됩니다.(mixed display content도 설정값에 의해 거부될 수 있습니다.) 웹 개발자가 mixed content 에러를 쉽게 찾을 수 있기 위해 모든 거부된 mixed content 요청은 웹콘솔의 Security 팬에 기록됩니다.

Mixed Content의 종류

Mixed content에는 두가지 카테고리가 있다. Mixed Passive/Display Content와 Mixed Active Content이다.The difference lies in the threat level of the worst case scenario if content is rewritten as part of a Man-In-The-Middle attack. In the case of passive content, the threat is low (webpage appears broken or with misleading content). passive content의 경우에 위협의 수준은 낮다.(웹페이지는 깨진것처럼 보이거나 이상한 내용으로 보일 수 있다) active contnet의 경우에는 위험의 수준이 인터넷 피싱, 민감한 데이터의 폭로, 악성 사이트로의 리다이렉트 등 으로 까지 이어질 수 있다.

Mixed passive/display content

Mixed Passive/Display Content는 HTTPS 웹페이지에 포함되는 HTTP로 제공되는 컨텐츠이다. 예를 들어 공격자는 HTTP로 제공되는 이미지를 변경하여 부적절한 이미지나 메세지로 사용자에게 보낼 수 있다. The attacker could also infer information about the user's activities by watching which images are served to the user; often images are only served on a specific page within a website. If the attacker observes HTTP requests to certain images, he could determine which webpage the user is visiting.

Passive content list

아래 섹션은 HTTP로 요청시 passivie content로 취급될 수 있는 목록이다.

- <audio> (

srcattribute) - <img> (

srcattribute) - <video> (

srcattribute) - <object> subresources (when an <object> performs HTTP requests)

Mixed active content

Mixed Active Content는 HTTPS 페이지의 DOM이 일부나 혹은 모든 부분에 접근할 수 있는 Content이다. mixed content 타입은 HTTPS페이지의 동작을 바꿀 수 있고 잠재적으로 사용자로부터 민감한 정보를 훔칠 수 있다. 위에서 이야기한 Mixed Display Content의 위험성뿐 아니라 Mxied Active Content는 몇몇 공격방법에 취약하다.

Mixed Active Content의 경우에는 중간공격자가 HTTP 컨텐츠에 대한 요청을 가로챌 수 있다. 공격자는 악의적인 자바스크립트 코드를 포함하여 응답을 변경할 수 있다. 악의적인 Active Content는 사용자의 신원 훔치기, 민감한 사용자 정보 획득, 또는 malware를 사용자의 시스템에 설치할 수 있다. (by leveraging vulnerabilities in the browser or its plugins, for example).

The risk involved with mixed content does depend on the type of website the user is visiting and how sensitive the data exposed to that site may be. The webpage may have public data visible to the world or private data visible only when authenticated. If the webpage is public and has no sensitive data about the user, using Mixed Active Content still provides the attacker with the opportunity to redirect the user to other HTTP pages and steal HTTP cookies from those sites.

Active content list

This section lists some types of HTTP requests which are considered active content:

- <script> (

srcattribute) - <link> (

hrefattribute) (this includes CSS stylesheets) - XMLHttpRequest object requests

- <iframe> (

srcattributes) - All cases in CSS where a url value is used (@font-face, cursor, background-image, etc.)

- <object> (

dataattribute)

See also